- 工信部備案號 滇ICP備05000110號-1

- 滇公安備案 滇53010302000111

- 增值電信業(yè)務(wù)經(jīng)營許可證 B1.B2-20181647、滇B1.B2-20190004

- 云南互聯(lián)網(wǎng)協(xié)會理事單位

- 安全聯(lián)盟認證網(wǎng)站身份V標記

- 域名注冊服務(wù)機構(gòu)許可:滇D3-20230001

- 代理域名注冊服務(wù)機構(gòu):新網(wǎng)數(shù)碼

勒索病毒性質(zhì)惡劣、危害極大,一旦感染將給用戶帶來巨大損失。本文主要給大家遭遇勒索病毒后的應(yīng)急流程分享。

勒索病毒簡介

勒索病毒是伴隨數(shù)字貨幣興起的一種新型病毒木馬,機器一旦遭受勒索病毒攻擊,將會使絕大多數(shù)文件被加密算法修改,并添加一個特殊的后綴,且受害者無法讀取原本正常的文件,從而造成無法估量的損失。勒索病毒通常利用非對稱加密算法和對稱加密算法組合的形式來加密文件。絕大多數(shù)勒索病毒均無法通過技術(shù)手段解密,必須拿到對應(yīng)的解密私鑰才有可能無損還原被加密文件。攻擊者正是通過這樣的行為向受害者勒索高昂的贖金,這些贖金必須通過數(shù)字貨幣支付,一般無法溯源,因此危害巨大。

常見勒索病毒種類

(1)LockBit:LockBit于 2019 年 9 月首次以 ABCD勒索軟件的形式出現(xiàn),2021年發(fā)布2.0版本,相比第一代,LockBit 2.0號稱是世界上最快的加密軟件,加密100GB的文件僅需4分半鐘。經(jīng)過多次改進成為當今最多產(chǎn)的勒索軟件系列之一。LockBi使用勒索軟件即服務(wù) (RaaS)模型,并不斷構(gòu)思新方法以保持領(lǐng)先于競爭對手。它的雙重勒索方法也給受害者增加了更大的壓力(加密和竊取數(shù)據(jù)),據(jù)作者介紹和情報顯示LockBi3.0版本已經(jīng)誕生,并且成功地勒索了很多企業(yè)。

(2)Gandcrab/Sodinokibi/REvil:REvil勒索軟件操作,又名Sodinokibi,是一家臭名昭著的勒索軟件即服務(wù) (RaaS) 運營商,可能位于獨聯(lián)體國家(假裝不是老毛子)。它于 2019 年作為現(xiàn)已解散的 GandCrab 勒索軟件的繼任者出現(xiàn),并且是暗網(wǎng)上最多產(chǎn)的勒索軟件之一,其附屬機構(gòu)已將目標鎖定全球數(shù)千家技術(shù)公司、托管服務(wù)提供商和零售商,一直保持著60家合作商的模式。(2021年暫停止運營,抓了一部分散播者)。

(3)Dharma/CrySiS/Phobos:Dharma勒索軟件最早在 2016 年初被發(fā)現(xiàn), 其傳播方式主要為 RDP 暴力破解和釣魚郵件,經(jīng)研究發(fā)現(xiàn) Phobos勒索軟件、CrySiS勒索軟件與 Dharma勒索軟件有 許多相似之處,故懷疑這幾款勒索軟件的 作者可能是同一組織。

(4)Globelmposter(十二生肖):Globelmposter又名十二生肖,十二主神,十二…他于2017年開始活躍,2019年前后開始對勒索程序進行了大的改版變更。攻擊者具有一定的地域劃分,比如國內(nèi)最常見的一個攻擊者郵箱為China.Helper@aol.com

(5)WannaRen(已公開私鑰):WannaRen勒索家族的攻擊報道最早于2020年4月,通過下載站進行傳播,最終在受害者主機上運行,并加密幾乎所有文件;同時屏幕會顯示帶有勒索信息的窗口,要求受害者支付贖金,但WannaRen始終未獲得其要求的贖金金額,并于幾天后公開密鑰。

(6)Conti:Conti勒索家族的攻擊最早追蹤到2019年,作為“勒索軟件即服務(wù)(RaaS)”,其幕后運營團伙管理著惡意軟件和Tor站點,然后通過招募合作伙伴執(zhí)行網(wǎng)絡(luò)漏洞和加密設(shè)備。在近期,因為分贓不均,合作伙伴多次反水,直接爆料攻擊工具、教學視頻、以及部分源代碼。

(7)WannaCry:WannaCry(又叫Wanna Decryptor),一種“蠕蟲式”的勒索病毒軟件,由不法分子利用NSA(National Security Agency,美國國家安全局)泄露的危險漏洞“EternalBlue”(永恒之藍)進行傳播,WannaCry的出現(xiàn)也為勒索病毒開啟了新的篇章。

(8)其他家族:當然,勒索病毒的家族遠遠不止如此。

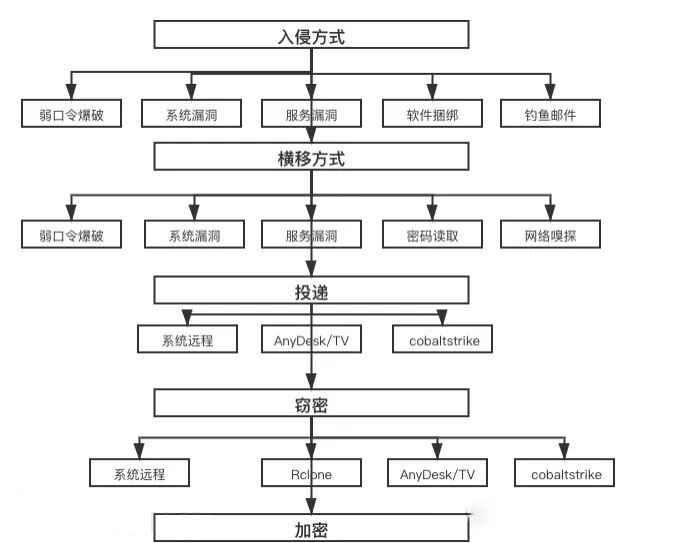

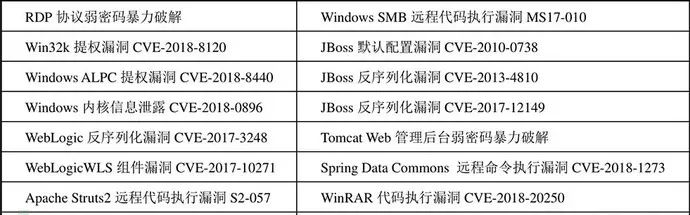

勒索病毒常見利用漏洞

勒索病毒常用利用一些已知的漏洞快速傳播

下面是一些經(jīng)常使用的漏洞

如何判斷是何種類型的勒索病毒

(1)通過加密格式來判斷

(2)通過桌面的形式來判斷

(3)通過勒索者的郵箱來判斷家族

(4)通過勒索者留下的勒索信為例

(5)通過微步云沙箱/威脅情報/暗網(wǎng)論壇

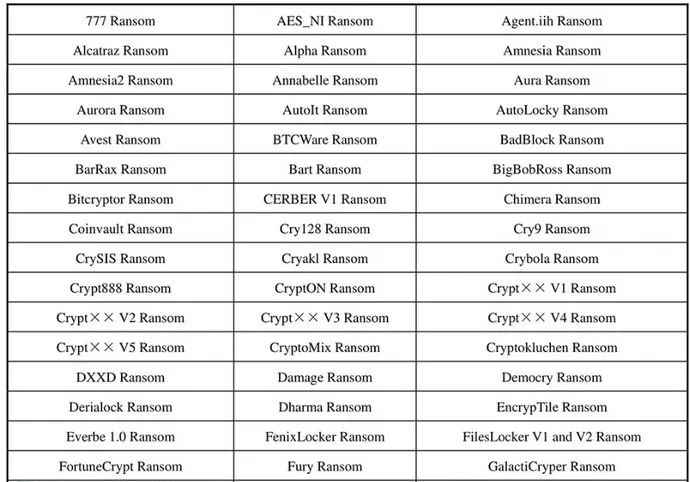

勒索病毒的解密方式

1)入侵攻擊者的服務(wù)器,獲取加密密鑰,然后解密。該方式難度高

2)勒索病毒加密算法設(shè)計存在問題,可以通過缺陷進行解密。如2018年年底的“微信支付”勒索病毒,加密密鑰存放在了本地,故很快被破解

3)暴力破解密鑰

4)支付贖金(不建議)

下面是常見的一些可解密的勒索病毒

勒索病毒常規(guī)處置方式

下面來看看當面臨勒索病毒時,如何進行處置。

1.隔離被感染的服務(wù)器/主機

為了防止病毒的傳播,發(fā)現(xiàn)勒索病毒的第一時間應(yīng)該隔離被感染的服務(wù)器/主機。

在確認服務(wù)器/主機感染勒索病毒后,應(yīng)立即隔離被感染服務(wù)器/主機,防止病毒繼續(xù)感染其他服務(wù)器/主機。隔離可主要采取以下兩種手段:

(1)物理隔離主要為斷網(wǎng)或斷電,關(guān)閉服務(wù)器/主機的無線網(wǎng)絡(luò)、藍牙連接等,禁用網(wǎng)卡,并拔掉服務(wù)器/主機上的所有外部存儲設(shè)備;

(2)訪問控制主要是指對訪問網(wǎng)絡(luò)資源的權(quán)限進行嚴格認證和控制,常用的操作方法是加策略和修改登錄密碼。

2.排查業(yè)務(wù)系統(tǒng)

業(yè)務(wù)系統(tǒng)的受影響程度直接關(guān)系著事件的風險等級。在隔離被感染服務(wù)器/主機后,應(yīng)對局域網(wǎng)內(nèi)的其他機器進行排查,檢查核心業(yè)務(wù)系統(tǒng)是否受到影響,生產(chǎn)線是否受到影響,并檢查備份系統(tǒng)是否被加密等,以確定感染的范圍。另外,備份系統(tǒng)如果是安全的,就可以避免支付贖金,順利恢復(fù)文件。

因此,在確認服務(wù)器/主機感染勒索病毒,并確認已經(jīng)將其隔離的情況下,應(yīng)立即對核心業(yè)務(wù)系統(tǒng)和備份系統(tǒng)進行排查。

注意,在完成以上基本操作后,為了避免造成更大的損失,建議在第一時間聯(lián)系專業(yè)技術(shù)人員或安全從業(yè)人員,對勒索病毒的感染時間、傳播方法、感染種類等問題進行系統(tǒng)排查。

3.確定勒索病毒種類

勒索病毒在感染服務(wù)器/主機后,攻擊者通常會留下勒索提示信息。受害者可以先從被加密的磁盤目錄中尋找勒索提示信息,一些提示信息中會包含勒索病毒的標識,由此可直接判斷本次感染的是哪一類勒索病毒,再通過勒索病毒處置工具查看是否能夠解密。

4.溯源分析

溯源分析一般需要查看服務(wù)器/主機上保留的日志和樣本。通過日志可以判斷出勒索病毒可能通過哪種方法侵入服務(wù)器/主機,如果日志被刪除,就需要在服務(wù)器/主機上尋找相關(guān)的病毒樣本或可疑文件,再通過這些可疑文件判斷病毒的入侵途徑。當然,也可以直接使用專業(yè)的日志分析工具或聯(lián)系專業(yè)技術(shù)人員進行日志及樣本分析。

5.恢復(fù)數(shù)據(jù)和業(yè)務(wù)

在服務(wù)器/主機上如果存在數(shù)據(jù)備份,那么可以通過還原備份數(shù)據(jù)的方式直接恢復(fù)業(yè)務(wù);如果沒有數(shù)據(jù)備份,那么在確定是哪種勒索病毒之后,可通過查找相應(yīng)的解密工具進行數(shù)據(jù)恢復(fù);如果數(shù)據(jù)比較重要,并且業(yè)務(wù)急需恢復(fù),還可以嘗試使用以下方法:

(1)使用磁盤數(shù)據(jù)恢復(fù)手段,恢復(fù)被刪除的文件;

(2)向第三方解密中介、安全公司尋求幫助。

防護建議

1)服務(wù)器、終端防護

(1)所有服務(wù)器、終端應(yīng)強行實施復(fù)雜密碼策略,杜絕弱密碼;

(2)杜絕使用通用密碼管理所有機器;

(3)安裝殺毒軟件、終端安全管理軟件,并及時更新病毒庫;

(4)及時安裝漏洞補丁;

(5)服務(wù)器開啟關(guān)鍵日志收集功能,為安全事件的追蹤溯源提供支撐。

2)網(wǎng)絡(luò)防護與安全監(jiān)測

(1)對內(nèi)網(wǎng)的安全域進行合理劃分,各個安全域之間嚴格限制訪問控制列表(ACL),限制橫向移動的范圍;

(2)重要業(yè)務(wù)系統(tǒng)及核心數(shù)據(jù)庫應(yīng)設(shè)置獨立的安全區(qū)域,并做好區(qū)域邊界的安全防御工作,嚴格限制重要區(qū)域的訪問權(quán)限,并關(guān)閉Telnet、Snmp等不必要、不安全的服務(wù);

(3)在網(wǎng)絡(luò)內(nèi)架設(shè)IDS/IPS設(shè)備,及時發(fā)現(xiàn)、阻斷內(nèi)網(wǎng)的橫向移動行為;

(4)在網(wǎng)絡(luò)內(nèi)架設(shè)全流量記錄設(shè)備,以發(fā)現(xiàn)內(nèi)網(wǎng)的橫向移動行為,并為追蹤溯源提供支撐。

3)應(yīng)用系統(tǒng)防護及數(shù)據(jù)備份

(1)需要對應(yīng)用系統(tǒng)進行安全滲透測試與加固,保障應(yīng)用系統(tǒng)自身安全可控;

(2)對業(yè)務(wù)系統(tǒng)及數(shù)據(jù)進行及時備份,并定期驗證備份系統(tǒng)及備份數(shù)據(jù)的可用性;

(3)建立安全災(zāi)備預(yù)案,一旦核心系統(tǒng)遭受攻擊,需要確保備份業(yè)務(wù)系統(tǒng)可以立即啟用,同時,需要做好備份系統(tǒng)與主系統(tǒng)的安全隔離工作,避免主系統(tǒng)。

總結(jié)

應(yīng)對勒索病毒最好的方法就是定時對重要文件進行備份,這樣及時中了勒索病毒也可以進行快速的恢復(fù)。藍隊云作為扎根云南本土的云計算及網(wǎng)絡(luò)安全服務(wù)商,擁有一支專業(yè)的安全團隊,能夠為政企單位提供完善的安全服務(wù)。企業(yè)中了勒索病毒,藍隊云將依據(jù)完善的服務(wù)流程,開啟應(yīng)急處理。此外,藍隊云還提供風險評估、滲透測試、攻防演練、等保合規(guī)、密評改造等各類安全服務(wù)。

提交成功!非常感謝您的反饋,我們會繼續(xù)努力做到更好!

這條文檔是否有幫助解決問題?

售前咨詢

售后咨詢

備案咨詢

二維碼

TOP