- 工信部備案號 滇ICP備05000110號-1

- 滇公安備案 滇53010302000111

- 增值電信業務經營許可證 B1.B2-20181647、滇B1.B2-20190004

- 云南互聯網協會理事單位

- 安全聯盟認證網站身份V標記

- 域名注冊服務機構許可:滇D3-20230001

- 代理域名注冊服務機構:新網數碼

一、概述

工業企業網絡環境主要由工業控制網絡和信息網絡組成。通常企業信息網絡會接入互聯網,因此會受到互聯網環境中勒索軟件的攻擊。如果企業信息網與工業控制網絡直接或間接連接,勒索軟件可能會通過企業信息網絡或擺渡方式傳播到工控網絡中,從而感染工業控制系統。勒索軟件加密計算機磁盤中的文件,就會影響到工業企業中信息系統和工業控制系統的正常運行,最終造成企業企業經濟層面和信譽上的損失。所以工業企業應當重視對勒索軟件的防護。

近年來,針對工業控制系統的勒索軟件增長迅速,其中以Sodinokibi、Ryuk和Maze為首的勒索軟件家族最為猖獗。近日,安天CERT發現一起入侵工業控制系統并最終投放勒索軟件的攻擊事件,此次事件影響了歐洲一些國家的工業企業,其工業控制環境的服務器被加密,導致工控業務系統臨時關閉。經過分析,該起攻擊事件歸屬于一個新的勒索軟件家族Cring(也被稱為Crypt3r,Vjiszy1lo,Ghost,Phantom等)。該勒索軟件最早出現于2020年末,使用AES256+RSA8192算法加密受害者的數據,要求支付2個比特幣作為贖金才能恢復數據。攻擊者利用CVE-2018-13379漏洞進行攻擊,一旦獲取系統中的訪問權限后,會下載Mimikatz和Cobalt Strike進行橫向移動和遠程控制,最終下載Cring勒索軟件并執行。工業控制系統是國家基礎設施的重要組成部分,也是工業基礎設施的核心,被廣泛用于煉油、化工、電力、電網、水廠、交通、水利等領域,其可用性和實時性要求高,系統生命周期長,一旦受到勒索軟件的影響,不僅會導致大面積停產,也會產生更廣泛的負面社會效應。

二、Cring勒索軟件對應的ATT&CK的映射圖譜

該勒索軟件技術特點分布圖:

圖 2?1技術特點對應ATT&CK的映射

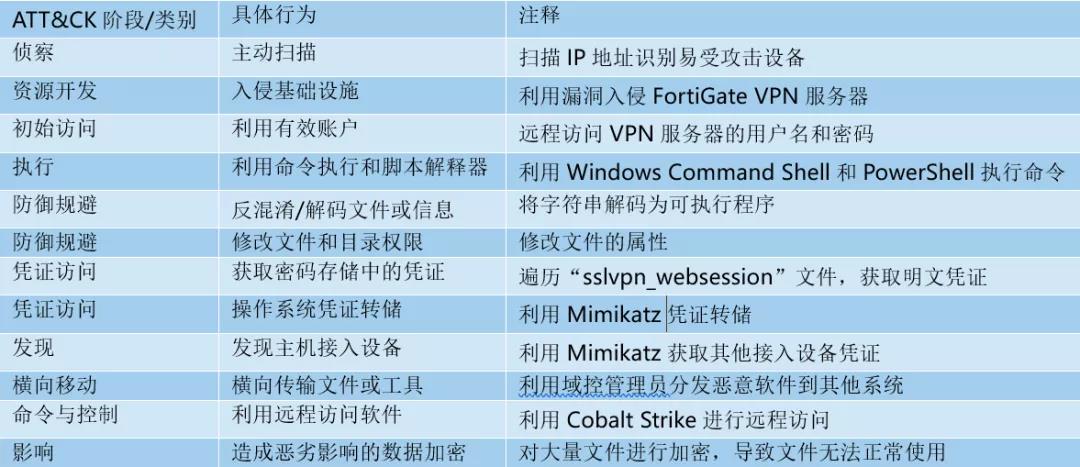

具體ATT&CK技術行為描述表:

表 2?1 ATT&CK技術行為描述表

三、樣本分析

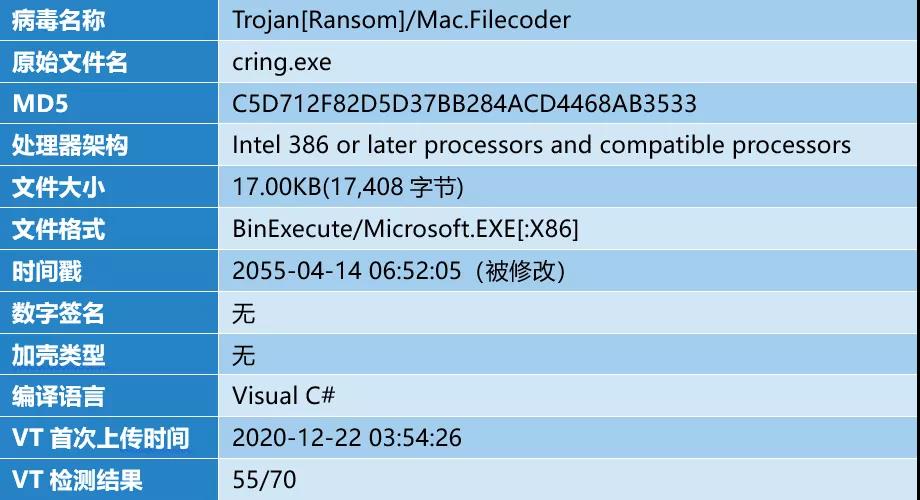

1. 樣本標簽

表3?1二進制可執行文件

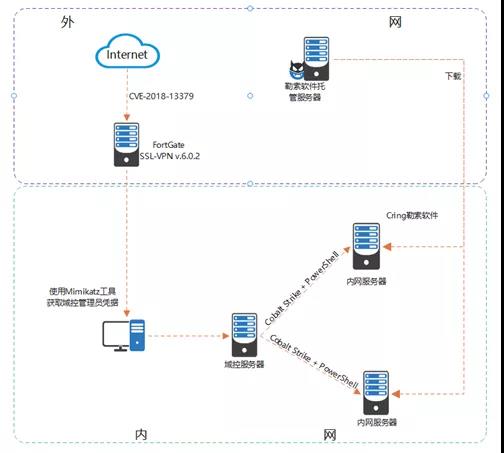

2.攻擊流程

攻擊者利用FortiGate VPN服務器中的CVE-2018-13379漏洞獲取訪問工控網絡的權限,如未打補丁的FortiGate VPN設備會受到目錄遍歷攻擊,攻擊者可以利用該遍歷攻擊訪問FortiGateSSL VPN設備上的系統文件。未經身份驗證的攻擊者可以通過互聯網連接到該設備,從而遠程訪問文件“sslvpn_websession”,該文件中包含用于訪問VPN的用戶名和密碼(均以明文形式存儲)。在攻擊者拿到訪問VPN的用戶名和密碼并獲取工控網絡的第一個系統權限后,會下載Mimikatz工具并使用該工具竊取以前登錄的Windows用戶的賬戶憑據 。通過此種方法可以獲取到域控管理員的憑據,然后通過該憑據將Cobalt Strike框架的PowerShell腳本分發到其他系統中。PowerShell腳本解密有效載荷為Cobalt Strike Beacon后門,該后門為攻擊者提供了對受感染系統的遠程控制能力。在獲得對受感染系統的控制后,攻擊者使用cmd腳本將Cring勒索軟件下載到系統中,并使用PowerShell啟動加密整個系統。

圖 3?1攻擊流程

3. 樣本分析

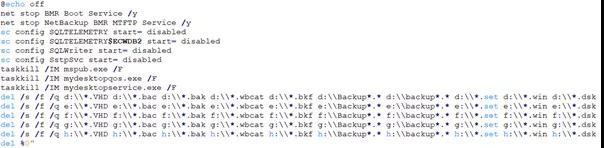

該樣本首先會使用名為“kill.bat”的批處理腳本執行一系列系統命令,其中包括暫停BMR Boot和NetBackup BMR服務,配置SQLTELEMETRY和SQLWriter等服務為禁用狀態,結束mspub.exe、mydesktopqos.exe和mydesktopservice.exe進程,刪除特定擴展名的備份文件,并且如果文件和文件夾的名稱以“Backup”或“backup”開頭,則還會刪除位于驅動器根文件夾中的文件和文件夾,該腳本在執行后會刪除自身。

圖 3?2 kill.bat文件

表3?2結束相關進程和服務

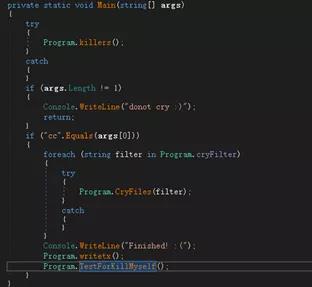

樣本檢測帶參數執行,如未帶參數執行,則執行完kill.bat后退出。如帶參數“cc”執行,則開始全盤遍歷文件并加密,最后釋放勒索信并使用批處理腳本刪除自身。

圖 3?3樣本帶參數執行

加密以下擴展名文件:

.vhdx、.ndf、.wk、.xlsx、.txt、.doc、.xls、.mdb、.mdf、.sql、.bak、.ora.pdf、.ppt、.dbf、.zip、.rar 、.aspx、.php 、.jsp、.bkf、.csv。全盤遍歷目錄獲取文件。

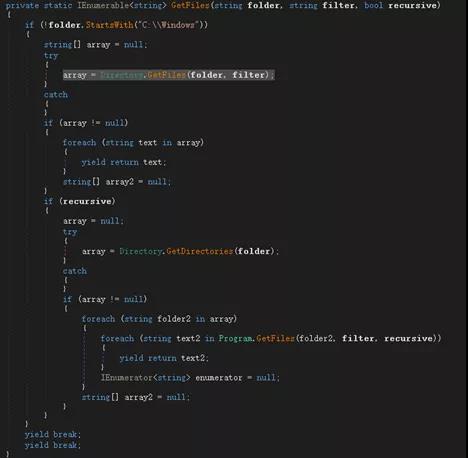

圖 3?4全盤遍歷

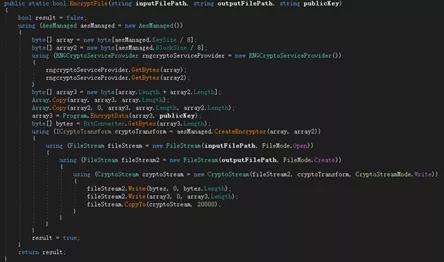

使用AES算法加密受害者系統上的文件。

圖 3?5 AES算法加密文件

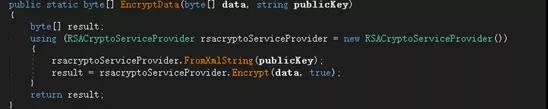

使用RSA公鑰加密AES私鑰。

圖 3?6加密文件

RSA公鑰大小為8192位,具體公鑰值如下。

圖 3?7 RSA公鑰

被加密的文件會在原文件名后追加后綴".cring"。

圖 3?8追加后綴名

創建名為“deReadMe!!!.txt”的勒索信,大致內容為需要支付2個比特幣才能解密文件,攻擊者在勒索信中還提供了郵箱作為聯系的唯一手段。

圖 3?9創建勒索信

勒索后使用名為“killme.bat”批處理文件刪除自身。

圖 3?10刪除自身

四、IoCs

MD5c5d712f82d5d37bb284acd4468ab3533(Cring可執行程序)

317098d8e21fa4e52c1162fb24ba10ae(Cring可執行程序)

44d5c28b36807c69104969f5fed6f63f(downloader腳本)

售前咨詢

售后咨詢

備案咨詢

二維碼

TOP