- 工信部備案號 滇ICP備05000110號-1

- 滇公安備案 滇53010302000111

- 增值電信業務經營許可證 B1.B2-20181647、滇B1.B2-20190004

- 云南互聯網協會理事單位

- 安全聯盟認證網站身份V標記

- 域名注冊服務機構許可:滇D3-20230001

- 代理域名注冊服務機構:新網數碼

“網絡安全的本質在對抗,對抗的本質在攻防兩端能力較量。”從美國的“網絡風暴”的開始,網絡攻防演練就被世界各國所重視。作為檢驗和提高網絡安全應急響應能力的重要手段,攻防演練對完善網絡安全應急響應機制與提高技術防護能力具有重要意義。

近幾年國內攻防演練開始常態化,受到各行各業的高度重視,成為檢驗政府機構、企事業單位、重要行業的安全體系建設水平,促進其安全運營能力提升的常規手段。攻防演練的常態化對企事業單位的安全防護提出了更高的要求,促進了網絡安全工作從合規型向實戰型進行轉變,落實“三化六防”,切實提升企業安全體系建設的水平。

一、攻擊手段逐步實戰化

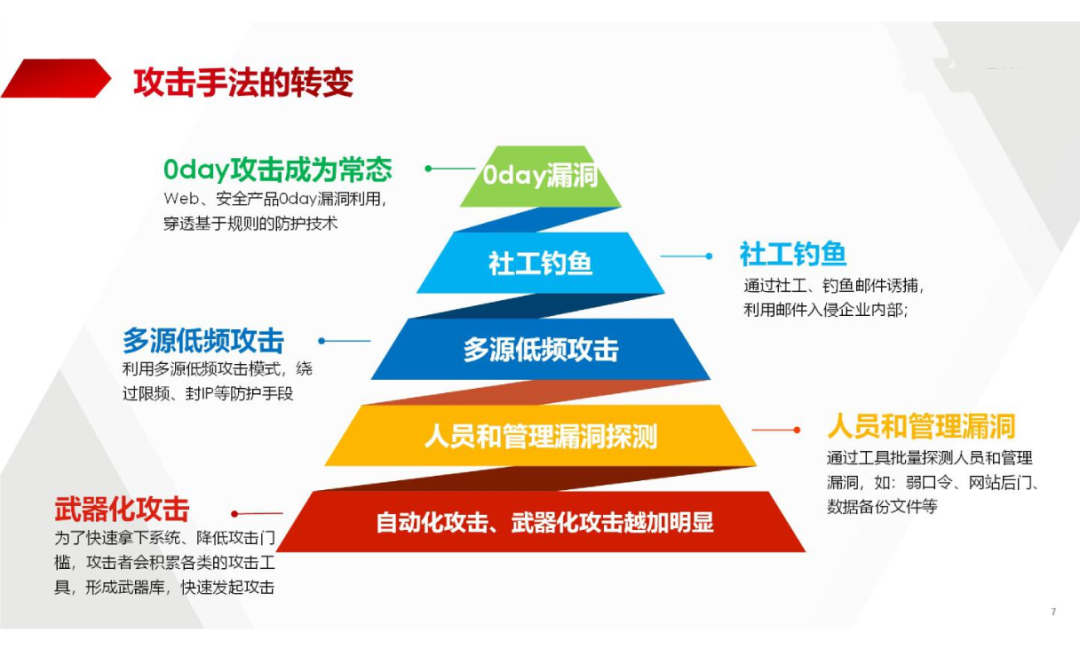

隨著網絡安全攻防演練規模不斷擴大,程度不斷升級,新的攻擊手段層出不窮,隱秘高效的自動化攻擊也越來越多。當前攻防演練的幾個主要發展趨勢:

首先,高級的攻擊手段如0day漏洞攻擊、定制工具等在演練中開始頻繁使用。尤其是先前被為戰略資源的0day漏洞,已經下放到日常演練中使用,極大的提升了防守難度。同時由于通用的工具易被防守方攔截,攻擊方開始開發自己的攻擊平臺和工具,編寫定制化的腳本,來繞過防護體系。這些未知的工具給也防守方造成了相當大的麻煩。

其次,動態加密技術的使用,讓依靠特征檢測的防護體系失去了作用。哥斯拉、冰蝎等工具的出現,可謂讓“紅隊竊喜,藍隊落淚”,這種混淆加密、動態加載的攻擊讓傳統的 WAF、IDS 設備難以檢測,給防守方的威脅狩獵帶來極大挑戰,對基于規則的防護手段是一個降維的打擊。最后,攻擊隊伍常采用多源低頻的手段,讓防守方封殺IP的動作難以生效。在一個真實攻擊案例中,根據12小時監測結果顯示,攻擊方累計用過的IP數量超過了65萬個,對于防守方來說,再用封殺IP的手段進行攔截,不管是工作量還是安全設備的承載能力,都是不現實的。在近年的攻防演練中,攻擊手法逐步向實戰化靠攏。除了上述這些方式外,攻擊方還會尋找和探測人員和管理上的漏洞,如口令問題、帳號管理問題、訪問權限管理等,釣魚郵件、社工手段也頻繁被使用。

二、動態防護 實現從“人防”到“技防”

攻易守難,在演練中如果防守方還在依托于人防,讓人不斷來監測分析一個個攻擊事件、響應處置,就會嚴重滯后于攻擊方,陷入一個不斷亡羊補牢、疲于奔命,被攻擊方牽著鼻子走的被動過程。

“攻擊所帶來的新變化,需要從人防轉變到技防以應對。”,簡單來講,就是不管在攻防演練、重保活動、還是日常的安全運維,要通過技術的手段,自動化的處理掉各類攻擊,將人從重復性工作中釋放出來去做更有價值的事,做到更加有效的防守。

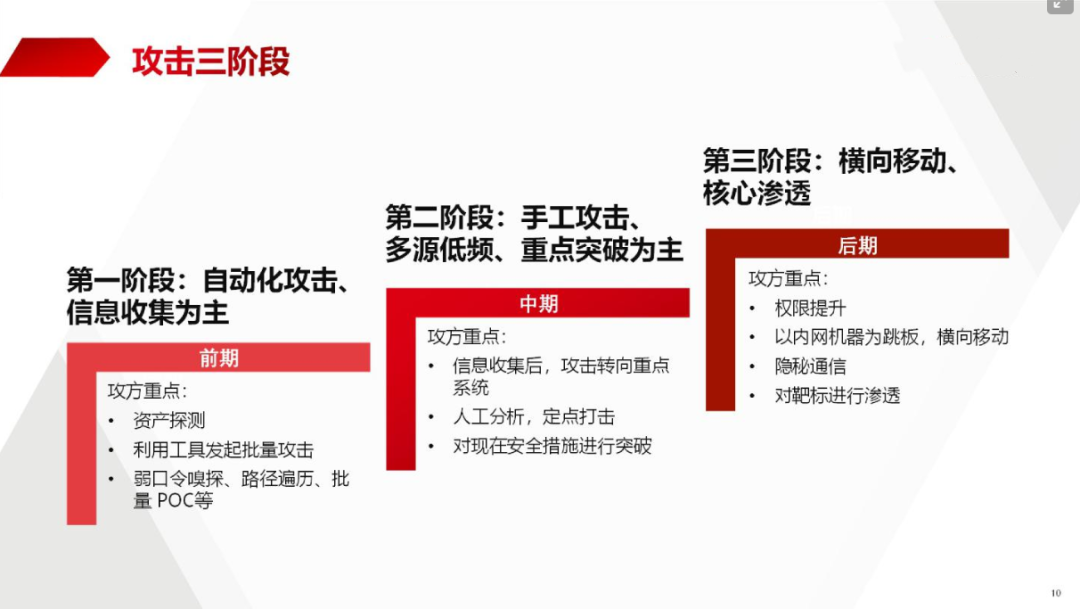

如果要達到“技防”的目的,就得有的放矢,先分析清楚攻擊的階段。無論是何種攻擊,歸根結底都可分成前期、中期、后期三個階段,在攻防演練期間表現得尤為明顯。

前期,攻擊隊伍主要以自動化攻擊為主,主要目的在于信息收集。利用自動化工具做批量掃描、路徑遍歷、口令破解、漏洞探測等。

完成了這些工作,攻擊隊伍就會轉入第二階段,以手工攻擊、多源低頻、重點突破為主。例如在前期發現了一個可能存在漏洞的系統,就會針對這個系統做重點分析,發起定向打擊,并對系統的安全措施進行突破。如果成功地拿下了這個系統,攻方此時已經獲得了一定的權限,就會進入到后期階段,以次系統作為跳板,開始橫向移動、核心滲透。這時攻方的主要工作就是對已經獲取的權限做一個提升,搭建跳板,然后開始對內網更核心的系統做探測,做滲透。那么,清楚了攻方的“三板斧”,就可以對癥下藥,針對這三個階段,來做相應的防守。

首先是“攔工具”,對工具類的探測利用進行攔截,這是針對攻擊前期階段的核心工作之一。

在具體實現上,可采取分層分級的對抗策略。如對簡單的腳本工具,可以不關心這些腳本的請求,而是直接檢測這個腳本是不是具有JS(Javascript)的解析能力,再加入一些復雜的令牌機制,一些代碼混淆的操作,來大大提升攻擊者的門檻。

對更高一層的具備JS解析能力的工具,可以通過環境檢測、行為識別,來發現偽造行為和異常訪問。

更高級的驅動瀏覽器內核方式、被動掃描方式,可以突破前面的防御手段,那么在這個層面上就需要做一些重放性的檢測、動態挑戰、對敏感信息做隱藏,讓攻擊者獲取不到有價值的信息。還可以通過指紋關聯的形式,對攻擊者發起的一些多源低頻的攻擊來做檢測。

通過這些方法,可以讓攻方的工具探測無功而返。除了對于傳統的漏洞掃描攻擊外,這種防護體系,還可以實現對0day漏洞的無規則防護,原理就是動態防護體系不是基于已知特征的,而是基于請求行為的判斷,只要不是正常用戶的訪問就會被攔截。

再如多源低頻攻擊,動態防護的方法是通過令牌機制、指紋溯源的手段,對多源低頻攻擊做關聯性的識別分析,只要做到基于設備指紋的攻擊識別,攻擊者無論怎么換IP,都無法逃脫。還可以通過IP共用的現象,把幾個設備指紋進行關聯,對整個攻擊團隊進行攻擊畫像。

其次是“擾人工”,對人工滲透的行為進行迷惑干擾,加大攻擊者的分析判斷難度。

通過Web代碼混淆、JS混淆、Cookie混淆、前端反調試、中間人檢測等,對重要的信息進行保護,對攻擊者進行動態的干擾,讓攻擊者步步維艱,既無法找到可利用的信息,更無法提交相應的請求。

最后是“斷跳板”,當攻擊者獲取了系統的權限時,對攻擊者所利用的WebShell等跳板工具進行阻斷。動態防護的優勢在于對“冰蝎”這種動態加密的工具,雖然不能通過固定特征來識別,但可以通過令牌檢測等方法來動態判斷是否來自正常用戶,來做相應的阻斷,而不再關心通訊的具體內容。

動態防護體系的價值,在于對自動化攻擊、0day漏洞、多源低頻攻擊都能做到有效的防護,并且通過分級分層的對抗思路,多維度的方法組合,最終實現主動防御。

更重要的是,動態防護是一個平戰結合的理念。不只是針對攻防演練和大型重保,對企業日常的安全運維,動態防護也有很好的效果,既提升了企業的體系化防御能力,也極大地降低了人力成本。

最后,對企業如何在攻防演練中有備而戰。首先企業要對資產進行梳理,摸清家底,明確有多少資產暴露在外,盡可能地收縮攻擊面。其次,對系統要做好體檢,及時打補丁,雖然0day攻擊越來越多,但實際上因為補丁不及時,而被通過已知漏洞攻陷的案例更為常見。再次,要謹防社工攻擊,人是安全防線最薄弱的一環,安全意識教育十分重要。最后,要盡可能深藏靶標系統,做好訪問控制,加大攻擊難度。

售前咨詢

售后咨詢

備案咨詢

二維碼

TOP